Contenu de l'article

Transformer la sécurité réseau en une semaine : le cas d’une PME et la solution Fortinet ZTNA

Il y a encore quelques années, sécuriser une infrastructure signifiait empiler des pare-feu, multiplier les VPN, et espérer que le périmètre tienne. Les utilisateurs distants accédaient via des tunnels souvent mal maîtrisés, les coûts en licences VMware explosaient, et chaque nouvelle menace imposait un patch en urgence. Résultat : un système fragile, coûteux, et totalement inadapté au contexte du travail hybride.

Un changement de paradigme radical : la sécurité par le Zero Trust

Face à ces limitations, un nouveau modèle s’est imposé : le Zero Trust Network Access (ZTNA). Au lieu de renforcer le périmètre, il consiste à ne faire confiance à personne, à chaque instant, et à vérifier en continu l’identité, la posture et le contexte de chaque utilisateur ou appareil avant de lui donner accès aux ressources.

Pour une PME, l’enjeu est clair : sécuriser les accès distants en moins de deux semaines, sans besoin de refonte totale de l’infrastructure.

La mise en œuvre rapide : une architecture sur-mesure avec Fortinet

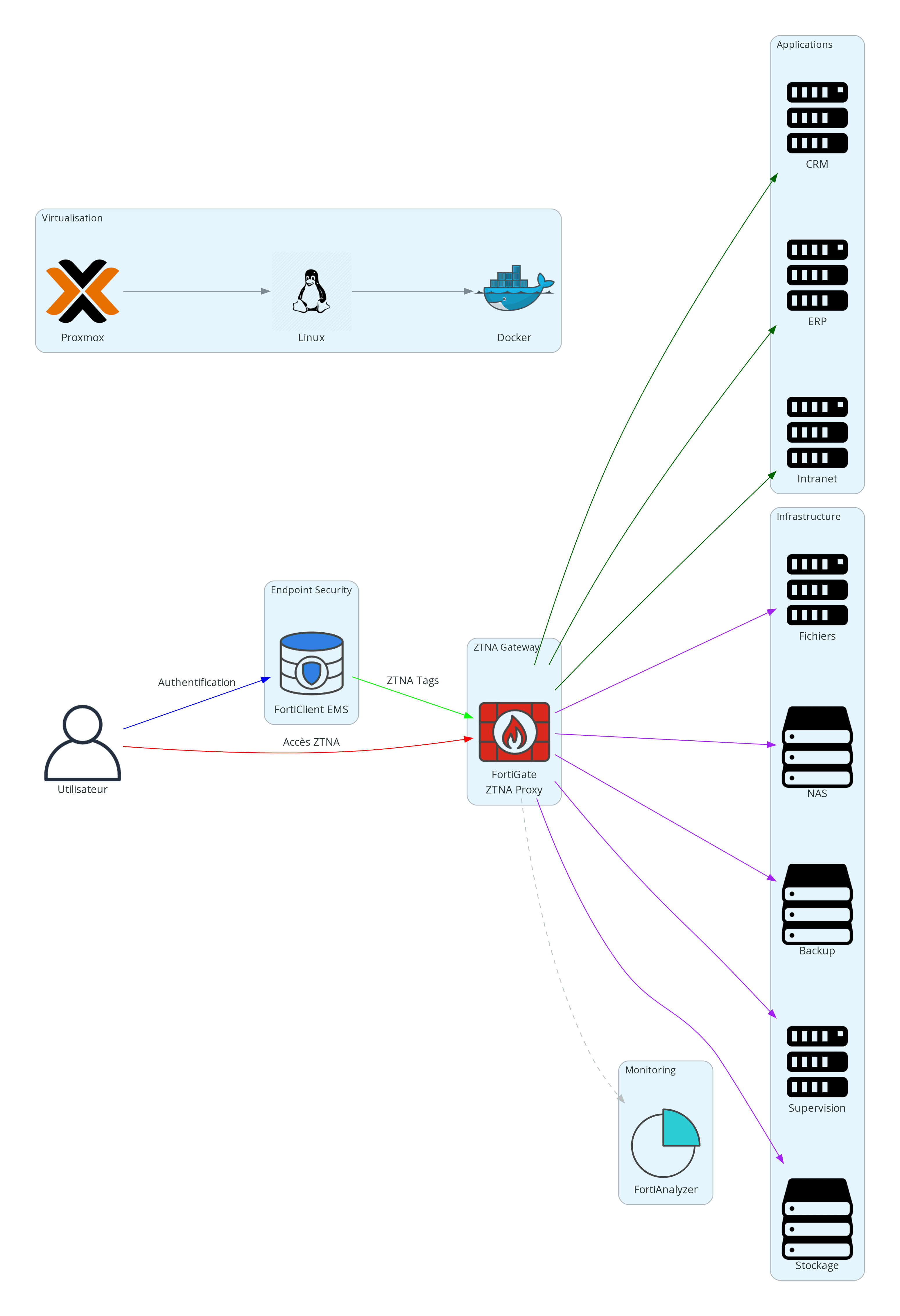

Chez Novicore, nous avons déployé une architecture ZTNA en seulement 7 jours, en mobilisant 4 experts : un architecte réseau, un intégrateur Fortinet, un spécialiste endpoints, et un ingénieur système. La base : FortiGate en tant que proxy d’accès, FortiClient EMS pour la gestion des endpoints, et FortiAnalyzer pour la traçabilité.

Le principe est simple : le FortiGate agit en tant que passerelle de sécurité granulaire, contrôlant chaque session par des politiques très précises. FortiClient EMS collecte en temps réel la posture des endpoints : antivirus actif, patches à jour, chiffrement activé. Ces données alimentent des tags dynamiques qui autorisent ou bloquent un accès spécifique à chaque ressource (CRM, ERP, serveurs internes).

L’architecture en pratique : LXC, Proxmox, et Docker comme piliers

Pour un déploiement efficace, la virtualisation légère est essentielle. Sur Proxmox, nous utilisons des conteneurs LXC , la gestion des endpoints, et Docker pour déployer les microservices nécessaires à l’intégration avec Fortinet.

Les conteneurs LXC offrent isolation et performance, tout en simplifiant la gestion. Grâce à cette architecture, chaque composant est rapidement déployé, mis à jour, et isolé, facilitant une intégration continue dans un environnement hybride et scalable.

Un déploiement en quatre étapes : la méthode Novicore

1. Audit et cartographie des accès

Identification des ressources critiques : ERP, CRM, serveurs de fichiers, supervision. Évaluation des utilisateurs distants et des risques associés.

2. Mise en place du FortiClient EMS

Installation sur un serveur (Debian), intégration avec Active Directory et Azure AD. Configuration des ZTNA Tags liés à la conformité : antivirus, patches, chiffrement.

3. Déploiement automatique sur endpoints

Via GPO ou SCCM, déploiement du FortiClient pré-configuré. Enregistrement automatique, génération de certificats, attribution of ZTNA Tags en fonction de la posture.

4. Paramétrage des politiques ZTNA sur FortiGate

Création d’applications ZTNA protégées : CRM, ERP, fichiers. Politiques restrictives : accès en fonction de l’identité, des tags, des horaires, de la géolocalisation. Activation MFA pour renforcer la vérification.

Les bénéfices immédiats : sécurité, contrôle, conformité

- Réduction de la surface d’attaque : chaque utilisateur n’accède qu’aux applications dont il a besoin, sans voir le reste du réseau.

- Traçabilité et visibilité : logs détaillés dans FortiAnalyzer, tableaux de bord en temps réel.

- Déploiement rapide et sans friction : les applications restent en place, seul l’accès change, contrôlé par le ZTNA.

- Conformité facilitée : audits rapides, rapports précis sur la posture de sécurité des endpoints (ISO 27001, NIS 2).

En moins d’une semaine, l’entreprise sort d’un modèle périmètre obsolète pour entrer dans une nouvelle ère de sécurité adaptative.

La gestion du changement : clé de la réussite

Un déploié précipité ou mal préparé peut amplifier les erreurs. La clé réside dans une phase pilote réaliste, une configuration adaptée à la réalité du terrain, une communication claire aux utilisateurs, et une documentation opérationnelle complète.

Le support user est vital : formation, FAQ, procédures d’urgence, pour garantir l’adhésion et le bon fonctionnement.

Perspective d’avenir : cryptographie post-quantique et micro-segmentation

Fortinet intègre déjà dans ses solutions des mécanismes post-quantiques, pour préparer l’avenir. La modularité de l’architecture, combinée à Docker et LXC, offre une scalabilité et une flexibilité indispensables pour faire face aux enjeux futurs, tout en conservant rapidité et efficacité.

Conclusion : un changement radical accessible

Le déploiement ZTNA en une semaine, pour une PME, c’est désormais possible avec une approche structurée, adaptée et pragmatique. Chez Novicore, nous croyons qu’une cybersécurité robuste ne doit pas être réservée aux grandes entreprises, mais accessible à toutes les organisations, avec la bonne méthode et les bons outils.

Se lancer, c’est adopter une sécurité moderne, évolutive, et surtout, maîtrisée.

Cet article vous a-t-il été utile ?

Votre retour nous aide à améliorer nos contenus